Co dělá HSM bezpečným

Autor textu: Petr Chlumský | Autor foto: James Sutton | Datum publikace: 10. 8. 2020

Co je HSM

HSM, tedy Hardware Security Module, je specializované hardwarové zařízení pro bezpečné generování, správu a uchovávání kryptografických klíčů a provádění bezpečných kryptografických operací s klíči. Z tohoto pohledu lze HSM připodobnit k tokenu či čipové kartě, které ale postrádají mnoho důležitých vlastností HSM, ať už z pohledu výkonu, bezpečnosti či konektivity.

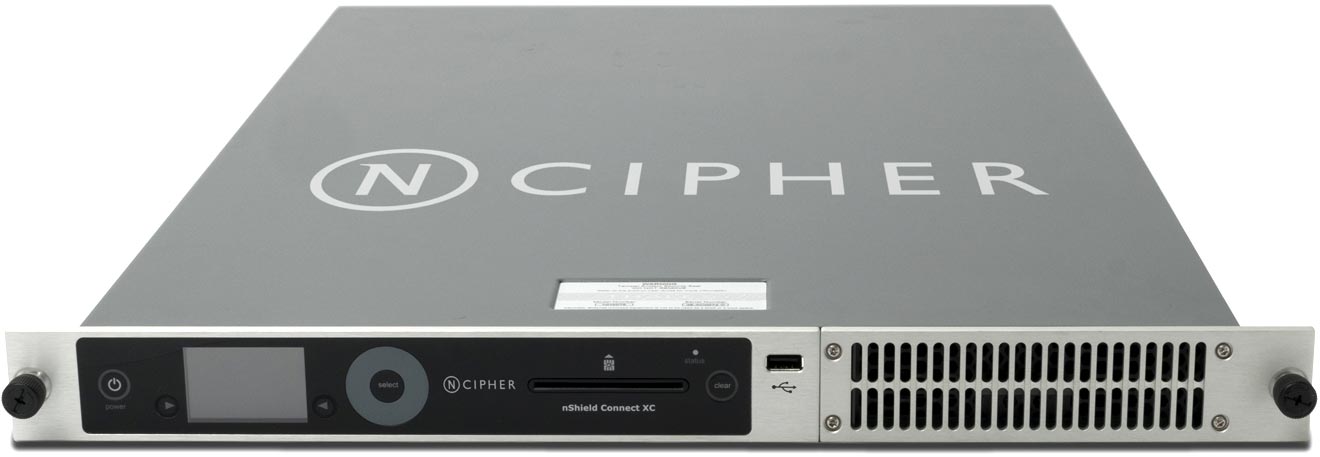

HSM lze také rozdělit na síťová (sdílená) a na samostatné karty. HSM v podobě karty je určena pro jeden server a vkládá se do běžného PCI Express slotu. Toto využití je vhodné pro situace, kdy HSM slouží pouze danému serveru, například pro certifikační autoritu nebo pro autoritu zajišťují vydávání časových razítek. Síťová HSM jsou určena pro napojení na více serverů a komunikují přes IP protokol. Obvyklé je připojení pomocí několika 1 Gbps ethernet portů.

HSM modul, jako například ten na obrázku 1, má obvykle podobu zařízení velikostí srovnatelné s 1U serverem umísťovaným do datového rozváděče. Zařízení HSM disponují vysokým výkonem v řádu stovek transakcí s 2048 bit RSA klíčem za sekundu, poskytují vysokou úroveň ochrany klíčů a například detekují narušení fyzické i softwarové integrity, kdy na detekované narušení reagují kompletním smazáním spravovaných dat. Navíc disponují prostředky pro audit prováděných operací a možnosti automatického dohledu stavu zařízení. Soukromé klíče nelze z HSM žádným způsobem exportovat a lze konfigurací zajistit, aby nebyl možný ani import klíčů. V takovém případě je zaručena důvěryhodnost existence soukromého klíče právě na jednom místě.

Obr. 1 / Síťové HSM nCipher nShield Connect XC

Výrobců HSM modulů je celá řada, mezi nejznámější patří nCipher Security (nyní součást Entrust Datacard), SafeNet (součást Gemalto a Thales Group) či Utimaco. My máme nejvíce (přes 10 let) zkušeností s produkty od nCipher, jejichž spolehlivé HSM z řady nShield pokrývají 40 % celosvětového trhu. Využíváme také HSM od progresivní německé firmy Utimaco, která je známá svou rychlou adopcí nových kryptografických algoritmů a která je aktuálně třetím nejvýznamnějším výrobcem s 15 % pokrytím trhu s HSM.

Použití HSM

HSM lze rozdělit do dvou hlavních druhů podle typu použití na obecné a platební. Oba dva typy mají mnoho společného a s oběma typy se denně setkáváme, aniž bychom o tom třeba i věděli. Například při výběru peněz z bankomatu, při platbách kartou či jiných bankovních transakcích, tam všude jsou na pozadí platební HSM. HSM z kategorie obecné, jinak také General Purpose HSM, mají opravdu široké využití a lze je nalézt všude tam, kde je zapotřebí nejvyšší stupeň důvěry. Zdroj důvěry je totiž to hlavní, co HSM nabízí. Pokud bychom měli jmenovat nejčastější použití, tak je to šifrování na aplikační vrstvě, šifrování spojení (TLS/SSL) a databází, zajištění Bring Your Own Key (BYOK) pro cloud služby, Code Signing a zdroj důvěry pro celé IoT a samozřejmě i pro celé PKI, tedy např. i pro certifikační autority. Z dalších oblastí je to v současnosti stále populární oblast blockchain, správa privilegovaných uživatelských přístupů či DNSSEC. HSM moduly jsou často využívány pro více účelů zároveň. To je možné díky dostatku výkonu i bezpečnému oddělení přístupu k jednotlivým klíčům.

Další velkou oblastí využití General Purpose HSM, která hýbe hlavně Evropou, a také naší firmou, je nařízení eIDAS a digitální důvěra spojená s dokumenty. S těmi dokumenty, které opatřujeme digitální obdobou vlastnoručního podpisu či razítka organizace, tedy těmi, které mají vysokou právní úroveň důvěry. Je proto nezbytné, aby soukromé klíče ke kvalifikovanému podpisu i ke kvalifikované pečeti byly spolehlivě chráněny a bylo zaručeno, že tyto klíče se nedostanou do cizích rukou. Na zařízení, která mohou chránit klíče pro kvalifikovanou úroveň podpisů (QSignCD) a pečetí (QSealCD) jsou kladeny nároky na splnění jasně daných certifikací Common Criteria úroveň EAL4+ dle normy ISO 15408 a NIST FIPS 140-2 Level 3. Kromě samotné normy, podle které probíhá vlastní proces certifikace, existují další doplňkové standardy, na základě kterých se vyhodnocují jednotlivé technické parametry. V případě výše zmíněných bezpečnostních certifikací se jedná především o tzv. certifikační profil (Protection Profile) EN 419 221-5, který definuje parametry a chování daného typu zařízení, které příslušný certifikační proces vyhodnocuje.

Bezpečnost HSM

HSM v sobě obsahují řadu prvků, které jsou schopny detekovat pokus o narušení jejich integrity a to na softwarové úrovni i na fyzické úrovni. Fyzickou bezpečnost obvykle zajišťuje neprůhledný epoxid pro klíčové prvky HSM či řada senzorů, které detekují pokusy o tzv. útoky postranními kanály. Už jen obyčejné vniknutí pod kryt HSM zajistí nevratné smazání chráněných dat. Z pohledu ochrany proti běžnému nechtěnému návštěvníkovi v datacentru je u většiny HSM běžné, že celý přední panel je uzamykatelný a nemá tedy ani základní přístup k základní konfiguraci.

Samotné doručení HSM z výroby je monitorováno výrobcem až po doručení k nám. Na nás je poté kontrola doručeného HSM, které zahrnuje kontrolu různých prvků, zda nebylo s HSM manipulováno během cesty. Pro příklad jsou to holografické nálepky, protokoly s deklarovaným číslem výrobku či ověření kontrolního součtu dat pro doručený software. Samostatnou a velmi důležitou kapitolou je samotné nastavení procesů práce s HSM a s klíči a nastavení vhodné bezpečnostní politiky.

Klíče v HSM lze obvykle chránit pomocí softwarového tokenu s PINem, fyzického USB tokenu či pomocí čipových karet. V případě čipových karet je aktivace klíče, tedy jeho použití danou aplikací, vázáno na to, že operátor vloží kartu či více karet do HSM. Samotný klíč lze totiž chránit pomocí takzvaného kvóra karet M z N, kdy je pro aktivaci klíče potřeba vložit M karet z jejich celkového počtu N.

S používáním čipových karet se pojí jedna důležitá vlastnost HSM a tou je možnost vzdáleného přístupu. V běžném případě jsou HSM umístěna kdesi v datovém centru a nejčastěji navíc v jiných geografických lokalitách. Pokud HSM nepodporuje vzdálenou správu, tedy možnost vkládání čipových karet do čtečky umístěné fyzicky u nás, může být přidaná bezpečnost čipových karet časově náročná.

Samotný způsob práce s více klíči a více ochrannými prostředky je jedním z důležitých prvků bezpečnosti. Koncepce separace rolí je používaná všemi významnými výrobci HSM a zahrnuje bezpečné oddělení klíčů, kdy aplikace nesmí přistupovat ke klíči jiné aplikace (např. spisová služba k CA), oddělení uživatelských rolí, kdy operátor nesmí mít přístup k více čipovým kartám zároveň a například administrátor HSM by neměl mít přístup ke klíčům vůbec. To, v čem se jednotliví výrobci odlišují, je možnost nastavení rozsahu separace, množství přiřaditelných rolí, ale také například i naopak možností sdružením přístupu z více serverů jedné aplikace k jednomu klíči.

Architektura samotné práce s klíči a jejich ochrannými prostředky se u jednotlivých výrobců HSM velmi liší a určuje tím jednak způsob práce s HSM, ale i licenční modely. Ty mohou omezovat výkon, maximální počet klíčů, počet připojitelných klientů HSM, ale i možnost zálohy či vzdáleného přístupu.

Ve způsobu zálohování klíčů a samotné konfigurace HSM se jednotliví výrobci značně liší, od těžkopádných přístupů přes speciální fyzické tokeny až po možnost zálohování zašifrovaných objektů běžnými prostředky souborového systému.

Samotná komunikace s klienty HSM, tedy se servery, které používají chráněné klíče, je u významných výrobců HSM prakticky stejná a podporuje běžné standardy, jako je PKCS#11, OpenSSL, JCE či Microsoft CNG.