DIGITÁLNÍ DŮVĚRA V PRAXI

Jak vzdálený je vzdálený elektronický podpis?

Jak daleko musí být elektronický podpis, že mu říkali vzdálený? Kde tedy vlastně je? A od koho, že se vzdaluje? Banální otázky z kategorie „proč je obloha modrá“, které však, stejně jako v případě zbarvení atmosféry, generují celou množinu netriviálních odpovědí. Jakmile se bavíme o vzdálenosti, záleží na pozorovateli, podobně jako ve speciální teorii relativity Alberta Einsteina. A můžeme k tomu klidně přidat i další banální otázku: Co je vzdálenost u elektronického podpisu?

Začněme u uživatele

S odpověďmi musíme začít v nejtěsnější blízkosti uživatele. Podpis v klasickém neelektronickém smyslu zahrnuje fyzický akt přítomného uživatele – vytvoření osobní grafické značky na papíře v těsné blízkosti, tedy vlastnoruční podpis. Možná vzdálenost je omezena fyzickou dispozicí uživatele a je natolik malá, že o vzdáleném podpisu nemá smysl se bavit. Ale vlastně tu určitá podoba vzdáleného podpisu existuje – plná moc, pomocí které dokážeme projevit svoji vůli i na dálku, prostřednictvím jiného člověka.

Elektronickou analogií vlastnoručního podpisu, založenou na PKI, je kvalifikovaný elektronický podpis. Pro ten potřebuji podpisové klíče vygenerované na kvalifikovaném prostředku pro vytváření podpisů (QSCD) a k tomu odpovídající kvalifikované certifikáty spojující uživatele s těmito klíči. QSCD zařízení má typicky podobu čipové karty nebo USB tokenu. Fyzického zařízení, které musí mít uživatel v době podpisu připojené k počítači, tabletu, nebo mobilu, na kterém chce elektronický dokument podepsat. Toto fyzické spojení QSCD zařízení s uživatelským zařízením, na kterém s dokumentem pracuje, a na kterém podpis autorizuje, vytváří podobné omezení vzdálenosti, jako v případě vlastnoručního podpisu.

Od čipové karty k HSM

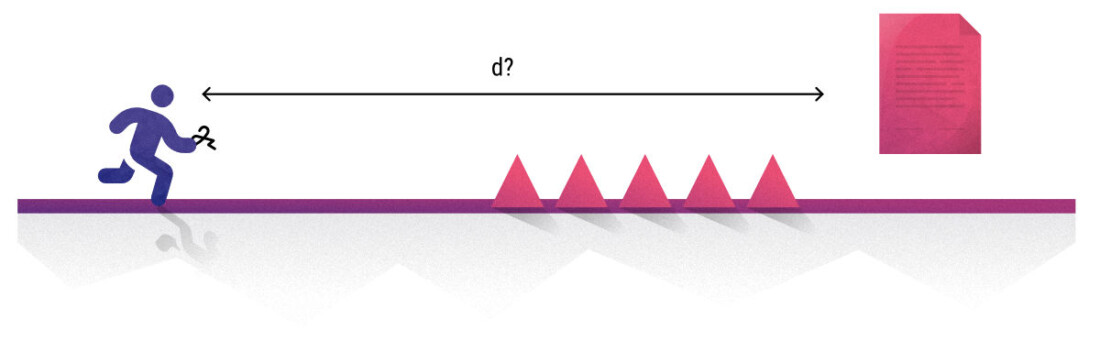

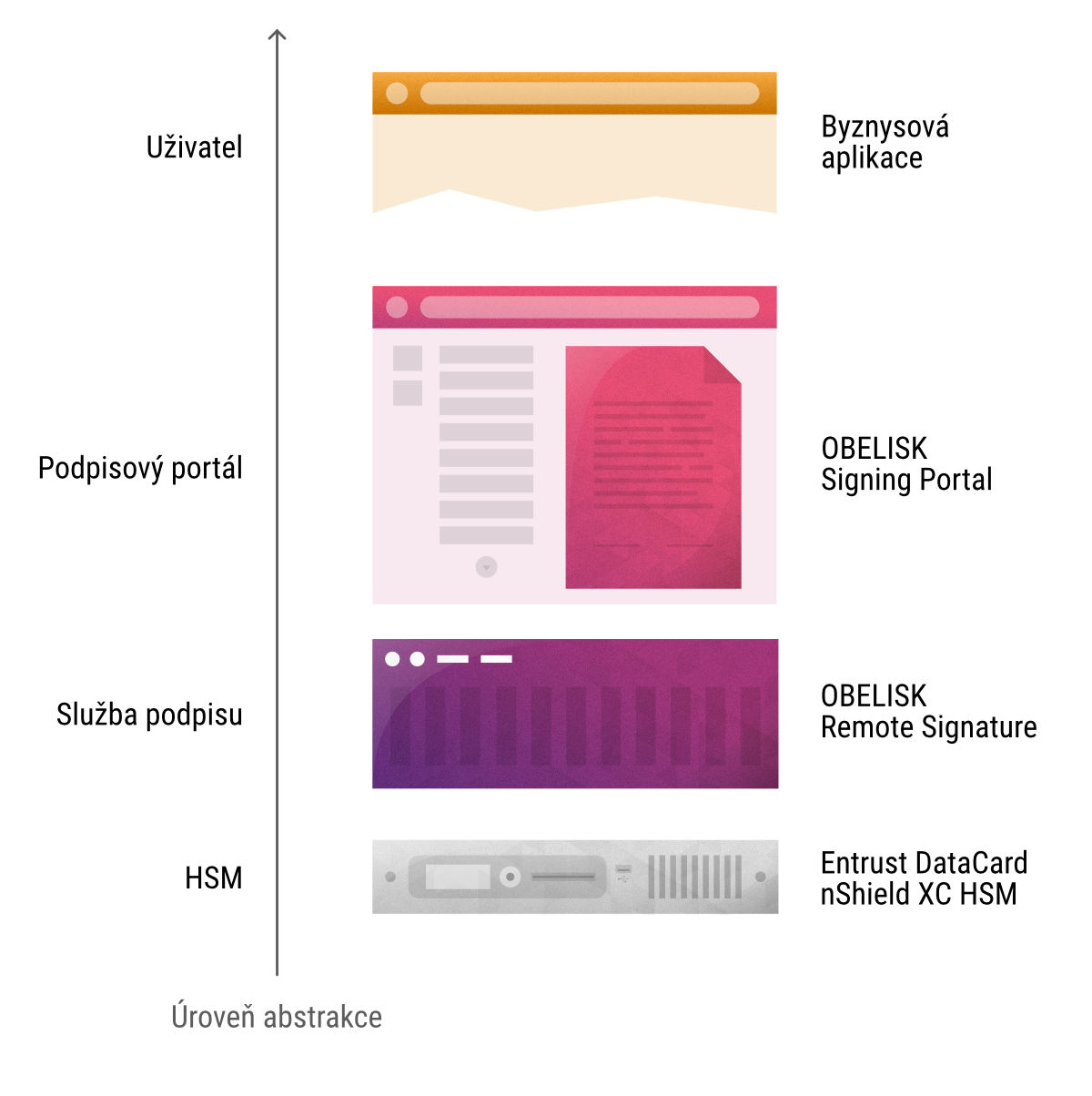

Pokud chceme uživatele takového omezení zbavit, potřebujeme užití čipové karty nebo USB tokenu nahradit jiným prvkem. Musíme však respektovat požadavky legislativy eIDAS na zaručený/kvalifikovaný podpis. Především tu část, která se týká výhradní kontroly uživatele nad podpisovým prostředkem, v případě kvalifikovaného podpisu nad podpisovými klíči. Řešením je Hardware Security Module (HSM), specializované zařízení pro bezpečné provádění operací s privátními klíči, např. vygenerování klíčů a pak samotný podpis otisku dokumentu. Proč je HSM tak bezpečné, si můžete přečíst na našem blogu. Typickým zástupcem HSM jsouHSM nShield od společnosti Entrust Datacard. A teprve teď se můžeme začít bavit o vzdálenosti. Konkrétně o té klasické fyzikální, měřené v metrech a kilometrech. HSM je serverové zařízení, které je typicky umístěno v racku v datovém centru. Od koncového uživatele je toto místo, kde dochází k samotnému podpisu, vzdáleno třeba desítky a stovky kilometrů. Výhoda HSM je, že není vázáno jen na jednoho uživatele a jeden systém, může jich obsluhovat nespočet. Máte-li HSM, jste připraveni budovat centrální službu elektronického podpisu, která může obsluhovat všechny uživatele a všechny aplikace, které máte.

Od HSM k službě podpisu

Samotné HSM pro vzdálený elektronický podpis nestačí. HSM se specializuje na bezpečné kryptografické operace technické úrovně. Pokud po něm budeme chtít podepsat PDF, bude na nás koukat rozpačitě. Neumí ani ukládat a spravovat samotné klíče, byť se o HSM často tak mluví. Zajišťuje pouze, že klíč v nezašifrované podobě, který je potřeba pro provedení kryptografických operaci, neopustí bezpečný perimetr HSM. Chceme-li podepisovat, potřebujeme službu elektronického podpisu, která si dokáže na vstupu vzít identitu uživatele, ověřit ji, přiřadit k ní podpisové klíče a certifikáty, a především přijmout na vstupu PDF, a to ve spolupráci s HSM podepsat. Součástí procesu podpisu musí být i jeho autorizace. V případě kvalifikovaného podpisu musí použití klíčů autorizovat Signature Activation Module (SAM), který je součástí HSM. Dostali jsme se v úrovni abstrakce výš a nebavíme se již o nízko úrovňových kryptografických operacích, ale o komplexní službě elektronického podpisu. A zároveň jsme objevili novou míru vzdálenosti ve formě vrstev abstrakce, které stoji mezi uživatelem a samotnou kryptografickou operací podpisu otisku dokumentu.

V úvodu jsme se ptali jak daleko musí podpis být, aby byl vzdálený. Měřeno jednotkou vzdálenosti na tom nezáleží. Můžete sedět přímo v serverovně a stejně budete podepisovat vzdáleně, pokud svůj podpis stavíte na výše popsaných principech, vrstvách a komponentách.

Od služby podpisu k podpisovému portálu

Služba podpisu, teď už ji můžeme v klidu nazývat celým jménem služba vzdáleného podpisu, kterou je např. OBELISK Remote Signature, je připravena pro integraci do aplikací, ale sama o sobě nedokáže plně obsloužit koncového uživatele, který potřebuje mnohem větší servis a komfort než jen autentizaci, autorizaci podpisu a API endpoint pro provedení podpisu. Jak se dozví, že má něco podepsat? Jak dokument k podpisu přijme? Jak podepsaný dokument doručí zpět žadateli? Jak se domluví na podpisu s více osobami? Jakým certifikátem má dokument vlastně podepsat? Nad službou vzdáleného elektronického podpisu proto potřebujeme vybudovat další vrstvu – podpisový portál, který se zaměřuje na obsluhu podepisujícího uživatele a orchestraci podpisového procesu tak, aby každý věděl, co a kdy má udělat. Nyní už máme celé tři vrstvy, počínaje HSM, službou podpisu a konče podpisovým portálem. Tím můžeme s implementaci vzdáleného podpisu skončit. Skoro typické nasazení elektronického podpisu totiž ještě předpokládá integraci podpisu do byznysové aplikace a konkrétního procesu.

Od podpisového portálu k byznys aplikaci

Vraťme se proto k původní otázce, jak vzdálený je od uživatele vzdálený elektronický podpis? Uživatele máme typicky v byznysové aplikaci, kde po něm chceme autorizovat úkon pomocí elektronického podpisu. Byznysová aplikace vytvoří požadavek na podpis v podpisovém portálu. Pro byznysovou aplikaci se jedná pouze o předání informace, že po vybraných uživatelích chce elektronicky podepsat dokument a vybraný podpis má odpovídat určené úrovni tak, aby byl platný pro přeshraniční jednání.

Podpisový portál notifikuje příjemce. Ti se dle svých dispozic přihlásí do byznysové aplikace, kde vidí čekající dokument k podpisu. Pro podpis jsou přesměrováni do podpisového portálu, který pro ně jako vhodnou metodu podpisu vybere kvalifikovaný vzdálený elektronický podpis. Stačí jim proto pouze klepnout na tlačítko podepsat.

Podpisový portál kontaktuje službu podpisu, předá autentizovanou identitu uživatele, dokument k podpisu a identifikaci vybraného certifikátu/klíčů. Služba podpisu musí podpisovou transakci ve spolupráci se SAM ověřit např. v mobilní autorizační aplikaci a vyžádá si potvrzení transakce. HSM jsou předány zašifrované klíče a otisk dokumentu. HSM provede na základě autorizace rozšifrování klíčů a podpis otisku, který vrátí podpisové službě. Ta modifikuje samotný PDF dokument a vloží do něj elektronický podpis dle standardu PAdES, který následně vrací podpisovému portálu.

Podpisový portál informuje uživatele a úspěšném o podpisu a posouvá podpisové kolo do další fáze. Tou může být podpis dalších uživatelů, doplnění pečetě, archivace, validace, nebo notifikace byznysové aplikace, že podpis byl úspěšně dokončen.

Vidíme, že uživatel je od podpisu opravdu vzdálen, a to nejen ve smyslu klasické fyzikální vzdálenosti k datovému centru, ale i ve smyslu úrovní abstrakce mezi uživatelským rozhraním a funkcemi, které skutečně realizují elektronický podpis dokumentu. Především tato druhá vzdálenost od samotných kryptografických operací představuje významný krok směrem uživateli a jeho komfortu při implementaci elektronického podpisu.

Josef Smolka, SEFIRA Solution Architect